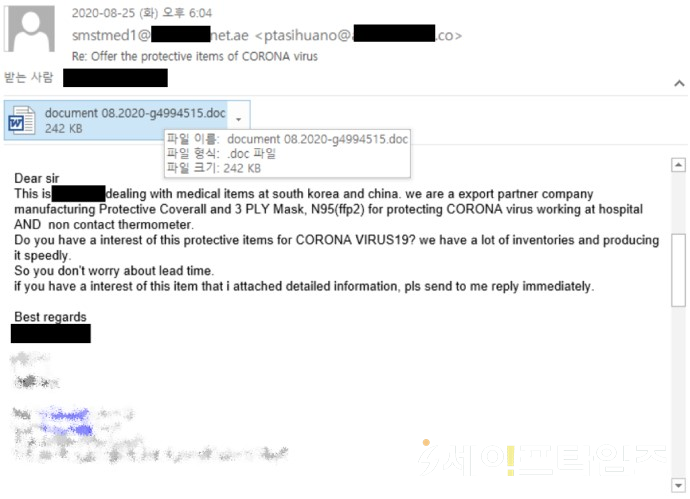

안랩이 '코로나19 보호장비 판매 제안'을 위장한 이메일로 악성코드 유포를 시도한 사례를 1일 발견했다.

공격자는 실제로 존재하는 해외 기업을 사칭해 방호복과 마스크, 비접촉식 체온계를 판매한다는 내용의 영문 메일을 유포했다.

악성메일 본문은 '원하는 물품을 빠르게 공급할 수 있다'며 자세한 내용은 첨부파일에서 확인이 가능하다는 내용을 적어 첨부파일 실행을 유도했다.

사용자가 무심코 첨부된 악성 문서파일을 내려받아 실행하면 내용을 보기 위해 콘텐츠 사용 버튼을 클릭하라는 메시지가 등장한다.

사용자가 메시지에 속아 화면 상단의 '콘텐츠 사용' 버튼을 클릭할 경우 악성코드에 감염된다.

감염 후 악성코드는 C&C 서버에 접속해 인터넷 뱅킹 관련 정보를 탈취하는 뱅킹 악성코드를 추가 다운로드하는 등 악성행위를 수행할 수 있다. 안랩 V3는 해당 악성코드를 진단하고 있다.

C&C서버는 공격자가 악성코드를 원격 조종하기 위해 사용하는 서버다.

이같은 공격으로 인한 피해를 줄이기 위해서 △출처 불분명한 메일의 발신자 확인과 첨부파일·URL 실행 자제 △OS(운영체제)·인터넷 브라우저 △오피스 SW 등 프로그램 최신 보안 패치 적용 △백신 최신버전 유지·실시간 감시 기능 실행 등 보안 수칙을 준수해야 한다.

김예은 분석팀 연구원은 "코로나19가 장기화 됨에 따라 해당 이슈를 악용한 악성 메일의 내용도 다양해지고 있다"며 "피해를 예방하기 위해서 아무리 눈길을 끄는 내용이더라도 메일의 발신자를 먼저 확인하고 첨부파일이나 URL 실행은 자제하는 등 보안 수칙 준수가 필요하다"고 말했다. ⓒ 세이프타임즈